Ремонт компьютера за час на дому и офисе

Каталог статей

| Главная » Статьи » Статьи |

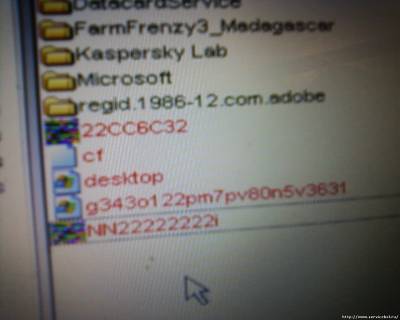

NN22222222i, g343, 840914616, 8-989-752-07-79, 242 ч.1, netprotocol,

Блин, столько постов, и почти все мимо! А если и не мимо, так крайне невнятно. Читаем внимательно инструкцию, распечатываем, скачиваем необходимые проги, и действуем: Симптомы: Вирус проявляет себя после входа пользователя в систему. Человек набирает логин и пароль для входа в Windows и через непродолжительное время получает "картинку". Текст, в зависимости от номера телефона, незначительно меняется, но это, в общем-то, не суть важно. Во всех стандартных образцах: «Ваш компьютер заблокирован за просмотр, копирование и тиражирование видеоматериалов содержащих элементы педофилии и насилия над детьми. Для снятия блокировки Вам необходимо оплатить штраф в размере 400 рублей на номер телефона MTC 89112962428 . В случае оплаты суммы равной штрафу либо превышающей ее на фискальном чеке терминала будет напечатан код разблокировки. Его нужно ввести в поле в нижней части окна и нажать кнопку «Разблокировать». После снятия блокировки Вы должны удалить все материалы содержащие элементы насилия и педофилии. Если в течение 12 часов штраф не будет оплачен, все данные на Вашем персональном компьютере будут безвозвратно удалены, а дело будет передано в суд для разбирательства по статье 242 ч. 1 УК РФ. Перезагрузка или выключение компьютера приведет к незамедлительному удалению ВСЕХ данных, включая код операционной системы и BIOS, с невозможностью дальнейшего восстановления» Особенно радует пункт про код на фискальном чеке Но мы, конечно, не лохи, чтобы вестись на такое откровенное оболванивание, поэтому перейдем к алгоритму решения данной проблемы. Инструменты: Чтобы побороть эту заразу, нам надо будет поработать с файловой системой и реестром системы. Сделать это, имея одно синее окно тяжеловато, потому загрузимся не из-под зараженной операционной системы. Для этого воспользуемся замечательным диском - Alkid Live CD (11-05-2011), который можно скачать с этого сайта: http://depositfiles.com/ru/files/0qozwjo7m . Алгоритм избавления: 1. Скачайте образ Alkid Live CD (11-05-2011). 2. Запишите образ на диск (можно на CD-R/RW или DVD-R/RW) любой удобной вам программой. Именной специальной программой, потому что если вы просто скопируете файл образа на диск, он не загрузится. Лично я записываю с помощью Nero. (Также можно образ записать на флешку. В таком случае, работать будет намного быстрее) 3. Выставите в BIOS первичную загрузку с диска (если быть точнее, то оптического привода) или флешки, если хотите загружать Alkid с нее. Существуют различные версии BIOS с различной организацией меню. Чаще всего, чтобы войти в BIOS, надо после включения компьютера (или ноутбука) нажать F10, или F8, или F6, или F2, или Del . После успешного входа в BIOS нужно найти раздел под названием вида "Boot Device Priority" (или похожим), и выбрать первичным устройством оптический привод (или USB-устройство), с которого вы будете загружаться. После выбора не забудьте выйти, сохранив настройки (как правило, клавишей F10). 4. После применения настроек, компьютер начнет перезагружаться и, немедля, вставим диск в дисковод. Возможно, что появится сообщение типа: «If you want to boot from CD, press any key» - в таком случае нажмем любую кнопку. Если сообщение не появится, то мы должны увидеть загрузочное меню нашего диска. 5. В загрузочном меню нас ожидают 2 пункта: загрузка LiveCD с драйверами и без драйверов, для нашего случая вполне хватит загрузки без драйверов, однако вы можете выбрать тот вариант, который вам больше нравится. В любом случае, если один вариант загрузки у вас не пойдет, то, скорее всего, вы сможете загрузиться со второго варианта. Обращаю особое внимание, что, в зависимости от характеристик вашего компьютерного оборудования, загружаться диск может ДОЛГО, поэтому не нужно нервничать (загрузка может затянуться до 20 минут, однако, в основном, проходит быстрее). Итак, наконец-то диск загрузился, и мы видим перед собой окно операционной системы, которая установлена на оптическом диске. Как уже было сказано, она начинена специальными утилитами, помогающими решать проблемы с основной операционной системой. 6. Войдем в «Мой компьютер». Найдем диск, где у нас лежит зараженная операционная система (скорее всего, это будет, как обычно, C). На диске открываем папку «Documents and settings» (если у нас зараженная - это «Windows XP»), или «Users» (если зараженная – «Vista»). В открытой папке находим и заходим в папку нашего профиля (ее название совпадает с именем пользователя, под которым вы работаете в операционной системе), дальше открываем папку «Рабочий стол» («Desktop») и удаляем из нее файл «test.exe». После удаления опять возвращаемся обратно в корень нашего диска, ищем папку «Windows», переходим в папку «system32» - находим и удаляем файл «userinit.exe». Далее в этой же папке находим файл с названием «03014D3F.exe», его мы не удаляем, а переименовываем в «userinit.exe» и оставляем в покое. Теперь нам осталось опять перейти в папку с профилями («Documents and settings» - если «Windows XP», или «Users» - если «Vista»), и войти в папку «All Users». В ней находим и входим в каталог «Application Data», и в нем удаляем файл под названием «22CC6C32.exe». Всё! Физически вирус мы удалили - осталось подчистить следы его пребывания в нашей многострадальной операционной системе. Для этого нам и понадобится замечательная утилита на диске под названием «Редактор реестра». 7. Итак, нажмем кнопку «Пуск» (кружочек с лепестками, в стиле «Vista»), выберем Программы => Администрирование => RegEdit (remote). Теперь будьте предельно внимательны! Неосторожное редактирование реестра может привести к неполадкам в работе системы - поэтому внимательно читайте дальнейшие указания. 8. Перейдите в раздел «HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon» 9. Перейдите на правую панель редактора реестра и проверьте два параметра: «Shell» и «Userinit» (их необходимо поочерёдно активировать путём нажатия левой кнопкой мыши). Значением параметра «Shell» должно быть «Explorer.exe», а параметра «Userinit» – «C:\WINDOWS\system32\userinit.exe,» (обязательно в конце запятая!). 9а. Если параметры «Shell» и «Userinit» не соответствуют необходимым, надо их изменить (правая кнопка мыши на «Shell» или «Userinit»). 10. Если параметры «Shell» и «Userinit» в порядке, найдите раздел «HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Image File Execution Options» и разверните его. Если в нем присутствует подраздел explorer.exe, удалите его (нажмите правой кнопкой мыши => Удалить). ВНИМАНИЕ! Может сложиться такая ситуация, что вирус «Winlocker» удалил файл «explorer.exe». В таком случае скачайте его из этого архива: http://depositfiles.com/ru/files/urycru1xe (инструкция по восстановлению файла вложена). 11. После того, как вы произвели вышеописанные действия, вы можете закрыть редактор, перезагрузить компьютер, выставить загрузку на жесткий диск и попробовать загрузиться. По идее, вы без проблем загрузитесь и спокойно войдете в свой профиль. Именно таким способом недавно вылечил комп соседей. Только в моём случае после первичной перезагрузки дезактивировался «Рабочий стол» (не было ни кнопки «Пуск», ни панели управления, ни файлов, не работала правая кнопь мыши – в общем, ничего, кроме заставки. Как выяснилось, причина была в том, что команда реестра «Shell» почему-то вернулась в «заражённое» состояние – пришлось её повторно изменять на «Explorer.exe». После последних поправок никаких проблем с компом больше не было, вирусов не обнаружено. Единственная существенная проблема данного способа – это скачивание т. н. подзагрузочного диска. У меня данная процедура заняла около пяти часов. Так что если автор проживает в районе Чермета, могу подъехать и подвезти этот диск. Кстати, в последнее время вирусу «Trojan.Winlock.3266» удалось каким-то непонятным способом заразить довольно внушительное количество компьютеров – даже тех, в которых установлена, казалось бы, идеальная защита; и даже в тех случаях, когда пользователи не заходили на какие-либо сомнительные сайты. Так что огульно обвинять автора в прогулках по порно-сайтам не стоит. Источник: http://www.servicebel.ru | |

Категория: Статьи | Добавил: ipsyedinmk (17.07.2011)

| Автор: servicebel

| |

| Просмотров: 1891 | Теги: |

| Всего комментариев: 0 | |