Ремонт компьютера за час на дому и офисе

Каталог статей

| Главная » Статьи » Статьи |

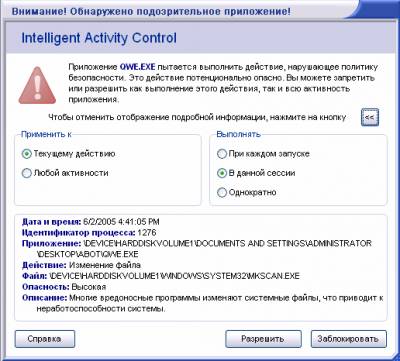

mkscan.exe - Backdoor.Agobot.Rootkit - руткит

1. mkscan.exe - это и есть руткит. Его можно убить из диспетчера процессов AVZ, явление присуще большинству руткитов). Удалить файл в с диска в результате затружнительно, но возможно. 2. Эвристик AVZ его не видит, т.к. это очень плохо написанный RootKit - он пытается перехватить функции (успешно причем пытается, что интересно), но фильтрация результатов захваченных функций у него не срабатывает - в результате файл на диске и процесс в памяти остается видимым. Именно поэтому эвристик в антирутките AVZ не сработал - он не понял шутки юмора Бороться с таким "руткитом" нужно немедленно, т.к. кривонаписанные перехватчики API могут натворить дел - как минимум возможны перезагрузки и повисания ПК. Изучение этого "горе-руткита" показало, что он успешно маскирует файлы, содержащие в имени слово "sound" (а так как файл имеет имя mkscan.exe, то он естетсвенно остается видим в памяти и на диске). После экспериментального переименования "зверя" в sound.exe его руткит-система наконец заработала - процесс стал невидим, файлы тоже - и AVZ радостно завопил, что наконец в системе есть руткит и поймал его Почему автор "наметво" прошил имя программы в рутките - загадка ...; 3. mkscan.exe - это еще и backdoor, он открывает на прослушивание два порта - 15506 TCP и 19727 TCP. Эти данные я советую предать админу сети, сканируя эти порты легко найти все пораженные ПК и почистить их. Открытые порты видны в диспетчере портов TCP/UDP AVZ; 4. mkscan.exe не имеет защиты от повторного запуска - можно запустить несколько его копий, что тоже некорретно 5. "Зверь" создает в реестре ряд ключей, в частности он записывает себя в список привелегированных процессов для встроенного Firewall XP (ключи он эти никак не защищает от просмотра и удаления, найти их можно искателем по реестру из AVZ ...): HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servic es\SharedAccess\Parameters\FirewallPolicy\Standard Profile\ AuthorizedApplications\List\C:\WINDOWS\system32\mk scan.exe = HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servic es\SharedAccess\Parameters\FirewallPolicy\Standard Profile\ AuthorizedApplications\List\C:\WINDOWS\system32\mk scan.exe = C:\WINDOWS\system32\mkscan.exe:Enabled:mkscan Источник: http://virusinfo.info/showthread.php?t=1966 | |

Категория: Статьи | Добавил: ipsyedinmk (17.07.2009)

| Автор: Максим

| |

| Просмотров: 2147 |

| Всего комментариев: 0 | |