1) Итак. Сказано уже много и без меня, но все же поделюсь опытом.

НУЖНО ПОЛУЧИТЬ ДОСТУП К РАБОЧЕМУ СТОЛУ!!!

Можно использовать last known good configuration (последняя удачная конфигурация)

1. пуск -> выполнить -> regedit -> ok (любыми правдами и неправдами найти файл regedit в папке c:\windows)

2. раскрываем следующую ветвь (плюсиками):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, находим параметр Userinit, кликаем дважды и изменяем параметр на

C:\WINXP\system32\userinit.exe, (с запятой!)

3. Щелкаем правой кнопкой мыши на Winlogon (слева в окне), выбираем разрешения, и снимаем на всех пользователях галку "Полный доступ", применить, ок.

После этих операций запускаем msconfig, отключаем ненужный автозапуск (если есть опыт, конечно), перезагружаемся.

4. когда сучий процесс не запускается (а он не запускается - нет прав на запись в ветку winlogon и он не может туда себя прописать), идем в c:\windows\temp и удаляем оттуда файлы с расширением .bin. Лучше, конечно, удалить оттуда всё.

5. После перезагрузки рабочий стол может и не появится, но это не страшно. Вызываем диспетчер задач, Файл -> новая задача (выполнить) -> %SystemRoot%\system32\restore\rstrui.exe -> ок. Собственно, запускается восстановление системы, в котором мы выберем дату "за день до появления вируса". Восстанавливаемся, качаем удобный антивирус, сканируем систему.

---

Для спецов.

Подключиться к зараженной машине regedit'ом (file - connect network registry - IP адрес или имя компьютера)

проследовать в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

проверить правильность параметра ключа Userinit

Запретить изменения всем пользователям (в т.ч. creator owner и system)

Восстановить систему

Удалить содержимое временных папок всех пользователей на компьютере.

Удалить содержимое папки %systemroot%\temp

Обновить антивирус.

Если домен - желательно прикрутить политики безопасности.

2) Я не наю, описывался ли этот метод выше, нео я чисто случайно вошел в систему таким образом:

1) Вводим в окошко что в голову взбредет (лучше мат какой нить, чтоб он обиделся :) ) ну и жамкаем "принять" (ну или какая там кнопка? не помню уже)

2) Закрываем окошко, повествующее нам о неверном коде.

3) Жмем спасительные кнопки Ctrl+Alt+Delete :) Диспетчер ОТКРОЕТСЯ, просто его не будет видно - он будет на скрыт вирусом.

4) ВНИМАНИЕ: Если у вас на кнопку включения компа забиндено выключение при нажатии во включенном состоянии, то ВАМ СИЛЬНО ПОВЕЗЛО. Жмем на эту кнопку (вкл/выкл которая) - комп начинает выключать, а значит завершает все процессы НО(!) у нас запущен диспетчер задач, который никогда сразу не завершается, а появляется окошко, где он помтепенно завершается.

5) БЫСТРО, пока не завершилась задача, жамкаем на крестик в углу. Вот оно - мы в системе :)

6) "А где же рабочий стол?? :((" спросите вы. Да он просто отключен. В диспетчере тыкаем на "Новая задача...", жмем "Обзор", идем в папку WINDOWS и выбираем explorer.exe, мжем "ОК" - а вот и рабочий стол! :) Все, закрываем диспетчер, можем удалять файлы которые нам надо. А потом зачищаем все АВАСТОМ. У меня все работает))

3) ВСЁ ЧТО ЕСТЬ ОБ ЭТОМ В ИНЕТЕ!!!!!!!!!!!!!

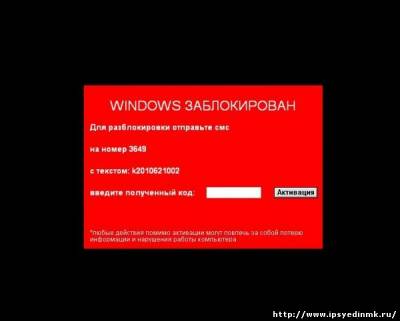

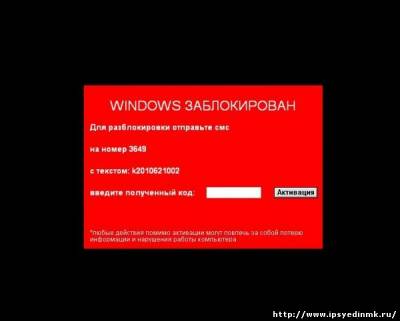

Заблокирован вход в виндовс

Генератор

http://news.drweb.com/show/?i=304&c=5

http://news.drweb.com/show/?i=304&c=5&p=0

http://www.polyakov.net.ru/log/2009-4-10-152-0-40

В висте все делается в два шага :)

Шифт 8 секунд, и нажатие ссылки «перейдите в центр управления специальными

возможностями» — а это, по сути, и есть проводник :)

http://habrahabr.ru/blogs/i_am_clever/56923/

Вот почитайте кто у нас такой же Шерлок Хомс круто сделанно и давольно

просто для вользователей...

Это я к тому как можно почистить папки нужные а так же зайти в regedit?

который находится c:\WINDOWS\system32\regedt32.exe

Ну вот давайте дерзайте робяты все для вас...

После этого проверьте ветку

Код

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution

Options

на предмет блокирования программ: если есть - удаляйте или используйте эту

таблетку (сбрасывает параметры в дефолтные).

Наваял командный файл для фикса Image File Execution Options.

Файл с дефолтными настройками взял отсюда.

Распаковать архив и запустить repair.cmd.

На всякий пожарный резервная копия ветки [HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options] сохраняется в файле

backup.reg.

exec_repair.zip ( 4.18K ) Number of downloads: 29

В безопасный режим войти возможности нет, система падает после загрузки

драйвера DAEMON tools spdt.sys

Если есть минидамп, прикрепите его пожалуйста.

Хороший вопрос, а как там дамп сделать? Дело в том что система падает еще

до входа в безопасный режим, когда на экране появляется такой длинючий

список загружаемых драйверов *.sys, потом внизу отображается надпись

"Загрузка spdt.sys, для отмены нажмите ESC" так вот хоть нажимай хоть не

нажимай система сразу уходит в ребут.

В каталоге %WINDOWS%\Minidump есть файлы со свежей датой создания?

ну или что то в этом роде.

Попытался сделать через cmd тоже самое, пишет что операция проведена

успешно, но при этом даже не спрашивала моего согласия на внесение

изменений.

Дополнительно (из командной строки):

CODE

reg delete "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File

Execution Options\regedit.exe" /f

Помогло

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogo

n

находим там "Userinit"

и оставляем только "C:\\WINDOWS\\system32\\userinit.exe" без ковычек

естественно"

Для Висты: как и для 7-ки

Вирь находиться в папке Users/Administrator/AppData/Local/Temp.

Называется nod6F1F.tmp и nod6F20F. Всего 3 файла.

Кароче есть небольшое решение, как сделать так чтобы можно было войти и

работать в винду, но не решить проблему с вирусом.(придумал Я)

1. Нажимаем много раз кнопку Shift вылезает проблема с залипанием клавиш,

жмем на "параметры"

2.В появившемся окне нажимаем знак "?" в верхнем правом углу, далее жмем на

любую кнопочку "настройки" в появившейся подсказке жмем правой кнопкой мыши

и выбираем "печать раздела"

3. появится окно настройки принтеров, нажимаем правой кнопкой мыши на любом

из принтеров выбираем "Свойства" далее вкладка "Дополнительно" напротив

меню "Драйвер" нажимаем сменить, в появившемся окне "Далее", теперь жмем на

"установка с диска" - "обзор" появится окно поиска файлов, жмем правой

кнопкой на любом из них и выбираем "Проводник" (теперь можно работать, есть

способы наверно и побыстрее но я делаю так)

4. создаем в любом месте файл Word, Excel или подобный из офиса, пишем в

нем любой текст, но ВАЖНО! файл не сохраняем, и сразу в меню "ПУСК"

выбираем "выключение". Комп завершит все процессы, в то числе и процесс

активности вируса, НО, задаст вопрос файл был изменен, хотите сохранить?

Жмем «Отмена».

Вуаля мы можем работать дальше, проверять на вирусы и т.п. =)

Надеюсь кому помог =)

Давным давно сталкивался с такой бякой. В уже упомянутый "боекомплект" у

меня входит LiveCD от DrWeb (качаем тут). Проверка показала что источником

заразы являются файлы blocker.bin и blocker.exe, которые находятся в

C:\Documents and Settings\All Users\Application Data.

После их удаления система загрузилась нормально, а антивирусу было

скомандовано обновиться и полностью проверить винт.

Народ в комментариях подсказал еще один простой способ: переводите в BIOSе

часы на день в перед, вирус должен перестать проявляться. Ну а потом

антивирусом его Последние версии вирусов именуются по разному, и не

обязательно с расширением .ехе. Так что будьте бдительны! UPD6

Внимание!Вирус постоянно модифицируется и меняет названия. Верным средством

является чистка всех временных папок и полная проверка системного раздела

антивирусом со свежими базами.

По сообщениям с Хабра, злодей, на чей номер нужно было слать смс наказан.

Помимо сканирования антивирусом рекомендуется проверить ветку в реестре:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

Значение параметра Userinit должно быть "C:\WINDOWS\system32\userinit.exe"

(или буква вашего системного диска)

ребяты вот вам реально работающий способ при любых модификациях виря

заходим с автозагрузчика и правим реестр

HKEY_LOKAL_MACHINE\SOFTWARE\MICROSOFT\WindowsNT\CurrentVersion\Winlogon

находим значение Userinit щткрываим иго все что после

C:\WINDOWS\system32\userinit.exe является путём к тушке виря смело удалям

сохраняем и резетим всё робит проверено

с рабочей системы скопируйте файл userinit.exe (c:\windows\system32\)

обычно при его отсутствии это происходит

Кирилл Герасимов всё верно написал. Сам файл, ровно как и ветку реестра

удалять не нужно, нужно удалить всё, что написано ПОСЛЕ userinit.exe

Да, кстати все файлы в следующих папках

c:\Documents and Settings\%USERNAME%\Local Settings\Temp\

c:\Documents and Settings\All Users\Application Data\TEMP\

c:\WINDOWS\Temp\

могут быть безболезненно удалены! Это НИКАК не повлияет на систему.

Рекомендую при "лечении" всё оттуда удалять.

Значит так. Словил. Блокеров ни где не было. Реестр

C:\WINDOWS\system32\userinit.exe, был в порядке. Приглашение на смс через

двачаса пропало. Прикаждой перезагрузке дрвеб находил donB.tmp, который

удалялся...до следующей загрузки. Был отловлен автозагружающийся процесс и

файлик services.exe, находящийся(ВНИМАНИЕ!) C:\WINDOWS\services.exe. При

удалении его автозагрузки через Startup Extractor он тут же помещал сам

себя обратно в автозагрузку....Процесс был остановлен через Windows

Defender, затем грохнут физически, и автозагрузка удалена через Startup

Extractor... ВНИМАНИЕ! Файл services.exe, который находится

C:\WINDOWS\system32и и процесс, связанный с ним ПРАВИЛЬНЫЙ, его удалять

НЕЛЬЗЯ!

После этого возникла непонятка с виндовым брандмауэром (SP2). наверняка ни

кто не обращает внимание. поэтому посмотрите.Я никак не мог его включить,

т.к. кнопки были неактивны. Помогло вот это :

"Чтобы полностью убрать надпись и восстановить управление брандмауэром в

windows XP Home надо в реестре раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\

полностью удалить.

Видимо вирус просто добавил указанную ветку в реестр, вырубив тем самым

брандмауэр."

Видимо вирь постоянно модифицируется.

Что интересно, хватанул неизвестно как, просто запустил браузер (Опера),никаких мр3 и ехе не нажимал....

только сегодня с таким столкнулся.

загрузился с загрузочного диска и нашел файлик:

C:\Doc&Set\maria\maria.exe

соответственно maria - имя учетки, и файлик так же обозвался.

рядом лежал он же, но с именем file.exe

переместил оба в другую папку - винда загрузилась нормально. потом уже

нашел и стер в реестре автозапуск программки.

у меня этот вирус был под названием nod5c.tmp и nod5c.bin в папке

Windows/Temp

gsp, Я сделала как посоветовал Vendicator

1) Проверить всю машину антивирусом;

2) Запустить командную строку и выполнить: sfc /scannow ;

3) Запустить обновление системы и скачать все необходимые (т.е. Важные и

Рекомендованные, кроме драйверов).

4) Перезагрузить компьютер.

5) Если проблема исчезла – хорошо, если нет – пишите.

Для избавления такой фигни грузимся с LiveCD и полностью чистим папки

c:\Documents and Settings\*имя пользователя*\Local Settings\Temp\

и

c:\Documents and Settings\*имя пользователя*\Local Settings\Temporary

Internet Files\

и после перезагружаем

потом заходим

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon

находим там "Userinit"

и оставляем только "C:\\WINDOWS\\system32\\userinit.exe" без ковычек

естественно

И меньше по порносайтам лазайте...

мне тоже как-то притаскивали системник с таким «вирусом»

решается все намного проще: [WIN]+[R] regedit

и просто удалить ключ на запуск из

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Вам повезло, что был установлен принтер.

А кстати, не пробовали Win+R?

ps попробуйте нажать Ctrl + Alt + Shift + Delete

и Ctrl+Shift+Esc тоже не работало? это ведь аналог Ctrl+Alt+Del, запускает

task manager

При загрузке системы в тот момент когда запускаются приложения автозапуска

выскакивает Эта ХЕРНЯ Мгновенно нажимаешь на кнопку на системнике выключить

компьютер, но не держать её а нажть разок и всё... =)

Эта херня думает что комп выключается и исчезает, но комп не выключается на

все закрытия приложений и сервисов жмёте отмену

А затем все просто =)

Идём сюда C:\Documents and Settings\All Users\Application Data и ищем либо

указанные выше файлы т.е. Blokerы либо этот

LauncherAccess.dt он весит 0 Кb и убиваем его НАХ !!!

Ну потом стандартная процедура, проверка на вирусы и т.д.

жмем "Windows" + "U", вылезает "Диспетчер служебных программ",

>>нажимаем кнопку "справка", вылезает окно справки,

>>>в "параметрах" выбираем пункт "параметры интернета", вылезают "свойства

обозревателя",

>>>>в разделе "временные файлы Интернета" жмем кнопку "параметры",

>>>>>и наконец-то жмем кнопку "просмотр файлов или объектов"

>>>>>>открывается проводник, что дает возможность запустить "Диспетчер

задач Windows" и завершить процесс вируса и удалить вышеуказанные файлы.

все манипуляции сводятся к запуску "Диспетчера задач Windows"

быстро и не сложно

Пуск->Выполнить-> sfc.exe /scannow.

Эта команда выполнит проверку системных фалов. Будьте готовы вставить

установочный диск с виндой. для пущей верности удалите папку

system32\dllcache и запустите команду выше.

Вот небольшое решение, что называется quick & dirty. Программа ждёт пока Вы

не нажмёте F11, что Вы и делайте, как увидите присловутый экран.

http://webfile.ru/3432856

http://rapidshare.com/files/224214267/Vendicator.zip.html

http://letitbit.net/download/2303fa43f0/Vendicator.zip.html

http://www.megaupload.com/?d=PS7ZRTFM

Принцип работы: по нажатию на клавишу F11, программа определяет верхнее

(или переднее) окно, которое в данном случае должно принадлежать вирусу, а

затем убивает процесс, который его породил.

Примечания: я не тестировал её на самом вирусе, гарантий не даю,

теоретически должно сработать.

у меня ета хрень когда вылезла просто запустил экранную лупу (windows + u)

и держа (alt + tab)нажал на правую кнопку мыши и выбрал завершить процесс

после удалил антивирусом

Если после удаления вируса пропал рабочий стол

http://netler.ru/pc/taskmgr.htm

Можно сделать доступным запуск Редактора реестра Windows, запустив

альтернативный Редактор реестра (например, загрузившись с

аварийно-восстановительного диска типа ERD Commander), в разделе

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\S

yste

m] нужно найти параметр REG_DWORD DisableRegistryTools и установить его

значение 0 (или совсем удалить этот параметр).

Как сделать доступным запуск Диспетчера задач

Даже после удаления вируса, запретившего запуск Диспетчера задач, запуск

его невозможен. Чтобы вновь сделать возможным запуск Диспетчера задач

нажмите Пуск –> Выполнить… –> в поле Открыть: введите gpedit.msc –> OK –>

откроется диалоговое окно Групповая политика –> Групповая политика –>

Политика «Локальный компьютер» –> Конфигурация пользователя –>

Административные шаблоны –> Система –> Возможности Ctrl+Alt+Del –> справа в

окне Возможности Ctrl+Alt+Del двойным щелчком левой кнопки мыши по строке

Удалить диспетчер задач (Состояние по умолчанию – Не задана) вызовите окно

Свойства: Удалить Диспетчер задач –> установлен переключатель Включен –>

поставьте Отключен (или Не задан) –> Применить –> OK.

Если запуск Редактора реестра не заблокирован (что после вирусной атаки

бывает редко), для включения Диспетчера задач можно отредактировать Реестр:

нажмите Пуск –> Выполнить… –> в поле Открыть: введите regedit –> OK –>

откроется Редактор реестра. В разделе

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\S

yste

m] нужно найти параметр REG_DWORD DisableTaskMgr и установить его значение

0 (или совсем удалить этот параметр).

Внимание! При работе с Редактором реестра Windows следует соблюдать осторожность, а то можно такого наредактировать, что придется переустанавливать операционную систему!..

"В доступе отказано, обратитесь к администратору".

Данная проблема исправляется в реестре, но что делать если не возможно запустить редактор реестра для исправления этой проблемы? Перед выполнением этих действий-распечатайте страницу или дословно перепишите.

1.При перезагрузке нажать F8 и выбрать "безопасный режим с коммандной строкой". Выбираем запись администратора (или пользователя с правами администратора)

2.Ввести

reg add

hkey_current_user\Software\Microsoft\Windows\CurrentVersion\Policies\Ex

plor

er /v restrictrun /t REG_DWORD /d 0

3.Появится вопрос Value restrictrun exists,owervrite ? Нажимаем

английскую Y и клавишу Enter.

4.Вводим комманду exit и нажимаем Enter.

5.Одновременно нажать CTRL+ALT+DEL

Появится стандартный Диспетчер задач

6.Выбираем вкладку "Приложение" и нажимаем кнопку "Новая задача".

7.В появившемся окошке вводим explorer и жмем Enter.

Загружается рабочий стол

8.Нажимаем "Пуск" и перезагружаемся уже в нормальном режиме.

http://technet.microsoft.com/ru-ru/sysinternals/bb896653.aspx

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\S

yste

m]

"DisableTaskMgr"=dword:0

Либо просто удалить ключ "DisableTaskMgr" (Дефолтное значение "0").

Из коммандной строки(Безопасный режим с поддержкой командной строки)

reg add

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Sy

stem

/v DisableTaskMgr /t REG_DWORD /d 0

Вместо штатного Диспетчера задач удобнее пользоваться ПроцессЭксплорером от

Микрософта (автор Марк Руссинович). Он может замещать собой виндовый

Диспетчер задач и не обращает внимания на запрет запуска в реестре.

Если отключена возможность выбора свойств папки

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\

Expl

orer]

"NoFolderOptions"=dword:00000000

или

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\E

xplo

rer]

"NoFolderOptions"=dword:00000000

Если отключено отображение скрытых и системных файлов

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\A

dvan

ced]

"Hidden"=dword:00000001

"HideFileExt"=dword:00000000

"ShowSuperHidden"=dword:00000001

Также вирус может изменить ключ "CheckedValue" в ветке

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Adva

nced\Folder\Hidden\SHOWALL]

"CheckedValue"=dword:00000001

Если при открытии диска Windows спрашивает, с помощью какой программы его открыть

Найти и убить все autorun.inf со всех дисков. Запустить редактор реестра,

найти ключи

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\M

ount

Points2]

и

[HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer

\Mou

ntPoints2]

и удалить их.

http://www.trendsecure.com/portal/en-US/tools/security_tools/hijackthis

/qsg

Итак. Сказано уже много и без меня, но все же поделюсь опытом.

НУЖНО ПОЛУЧИТЬ ДОСТУП К РАБОЧЕМУ СТОЛУ!!!

Можно использовать last known good configuration (последняя удачная

конфигурация)

1. пуск -> выполнить -> regedit -> ok (любыми правдами и неправдами найти

файл regedit в папке c:\windows)

2. раскрываем следующую ветвь (плюсиками):

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon,

находим параметр Userinit, кликаем дважды и изменяем параметр на

C:\WINXP\system32\userinit.exe, (с запятой!)

3. Щелкаем правой кнопкой мыши на Winlogon (слева в окне), выбираем

разрешения, и снимаем на всех пользователях галку "Полный доступ",

применить, ок.

После этих операций запускаем msconfig, отключаем ненужный автозапуск (если

есть опыт, конечно), перезагружаемся.

4. когда сучий процесс не запускается (а он не запускается - нет прав на

запись в ветку winlogon и он не может туда себя прописать), идем в

c:\windows\temp и удаляем оттуда файлы с расширением .bin. Лучше, конечно,

удалить оттуда всё.

5. После перезагрузки рабочий стол может и не появится, но это не страшно.

Вызываем диспетчер задач, Файл -> новая задача (выполнить) ->

%SystemRoot%\system32\restore\rstrui.exe -> ок. Собственно, запускается

восстановление системы, в котором мы выберем дату "за день до появления

вируса". Восстанавливаемся, качаем удобный антивирус, сканируем систему.

---

Для спецов.

Подключиться к зараженной машине regedit'ом (file - connect network

registry - IP адрес или имя компьютера)

проследовать в ветку HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon

проверить правильность параметра ключа Userinit

Запретить изменения всем пользователям (в т.ч. creator owner и system)

Восстановить систему

Удалить содержимое временных папок всех пользователей на компьютере.

Удалить содержимое папки %systemroot%\temp

Обновить антивирус.

Если домен - желательно прикрутить политики безопасности.

Я не наю, описывался ли этот метод выше, нео я чисто случайно вошел в

систему таким образом:

1) Вводим в окошко что в голову взбредет (лучше мат какой нить, чтоб он

обиделся :) ) ну и жамкаем "принять" (ну или какая там кнопка? не помню

уже)

2) Закрываем окошко, повествующее нам о неверном коде.

3) Жмем спасительные кнопки Ctrl+Alt+Delete :) Диспетчер ОТКРОЕТСЯ, просто

его не будет видно - он будет на скрыт вирусом.

4) ВНИМАНИЕ: Если у вас на кнопку включения компа забиндено выключение при

нажатии во включенном состоянии, то ВАМ СИЛЬНО ПОВЕЗЛО. Жмем на эту кнопку

(вкл/выкл которая) - комп начинает выключать, а значит завершает все

процессы НО(!) у нас запущен диспетчер задач, который никогда сразу не

завершается, а появляется окошко, где он помтепенно завершается.

5) БЫСТРО, пока не завершилась задача, жамкаем на крестик в углу. Вот оно -

мы в системе :)

6) "А где же рабочий стол?? :((" спросите вы. Да он просто отключен. В

диспетчере тыкаем на "Новая задача...", жмем "Обзор", идем в папку WINDOWS

и выбираем explorer.exe, мжем "ОК" - а вот и рабочий стол! :) Все,

закрываем диспетчер, можем удалять файлы которые нам надо. А потом зачищаем

все АВАСТОМ. У меня все работает))

Уважаемые читатели моих статей и пользователи сайта, я не беру с вас денег за информацию, не прошу вас об отправках смс, бесплатно и бескорыстно в каждой теме помогаю вам бороться с вирусами и прочей нечестью. Помогите и вы мне. Оставьте, пожалуйста, отзыв на данном сайте http://www.gidbelgorod.ru/rubric/firm/id/1013/ptype/section/pid/322 или просто нажмите тут. Данная ссылка не является вирусом, но если вы сомневаетесь, проверить ее можно на сайте доктора веба. Заранее спасибо за отзывы, это очень поможет мне в дальнейшем развитии.

|