Ремонт компьютера за час на дому и офисе

Каталог статей

| Главная » Статьи » Статьи |

Как разблокировать Windows после блокировки вирусом Trojan.Winlock? ИЛИ СМС 4460

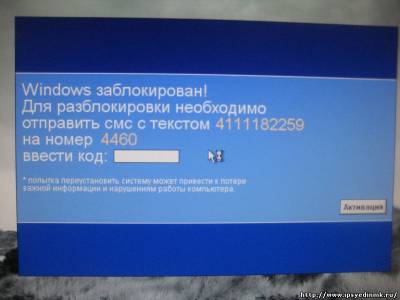

Как разблокировать Windows после блокировки вирусом Trojan.Winlock? *** И сказал вирусописатель вирусам: «Плодитесь и размножайтесь!..». (Компьютерные байки) В последнее время наблюдается рост количества вредоносных программ-вымогателей, требующих отправить sms-сообщение для получения доступа к заблокированной системе или к пользовательским файлам. 8 апреля 2009 г. компания «Доктор Веб» сообщила о появлении нового образца подобной троянской программы, которая при запуске Windows предлагает ввести «регистрационный код» – якобы для регистрации нелицензионной копии Windows. Для разблокировки доступа к системе (якобы для получения регистрационного кода) требуется отправить платное sms-сообщение – с указанным текстом (последовательность случайных цифр) на указанный номер. Примерный текст сообщения: «Windows заблокирован. Для разблокировки необходимо отправить смс с текстом 4128800256 на номер 3649. Попытка переустановить систему может привести к потере важной информации и нарушениям работы компьютера». В окне доступны текстовое поле Ввести полученный код и кнопка Активация. Что представляет собой вирус, блокирующий запуск Windows Данная вредоносная программа была добавлена в вирусную базу Dr.Web 08.04.2009 г., под названием Trojan.Winlock.19. Ее модификации автоматически распознаются технологией Origins TracingTM как Trojan.Winlock.origin. Trojan.Winlock распространяется в виде поддельных кодеков. Антивирус Касперского распознает вирус с 13.04.2009 г., как Trojan-Dropper.Win32.Blocker.a. Panda Security с 20.04.2009 г. идентифицирует вирус, как Trj/SMSlock.A. Вирус представляет собой троянскую программу, устанавливающую в систему другую вредоносную программу, которая блокирует работу операционной системы Windows. Программа является приложением Windows (PE EXE-файл). Имеет размер 88576 байт. Написана на C++. Деструктивные действия вируса После активации вирус извлекает из своего тела файл во временный каталог текущего пользователя Windows – %Temp%\<rnd>.tmp (<rnd> – случайная последовательность цифр и букв латинского алфавита). Данный файл имеет размер 94208 байт и детектируется Антивирусом Касперского как Trojan-Ransom.Win32.Agent.af. После успешного сохранения файл запускается на выполнение, выполняя следующие действия: – для автоматического запуска в разделе [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] системного реестра вирус изменяет значение строкового (REG_SZ) параметра Userinit – на %Temp%\<rnd>.tmp; – в зависимости от текущей даты вирус отправляет http-запрос: http://%3Crnd1%3E.com/regis***.php?guid={<rnd2>}&wid=<rnd3>&u=<rnd3>&number=<rnd4>install=1, где <rnd1> – url-ссылка, сформированная по специальному алгоритму в зависимости от текущей даты, <rnd2> – специально сформированный уникальный идентификатор, <rnd3> – случайное число, <rnd4> – серийный номер жесткого диска. – после перезагрузки ПК вирус выводит окно с предложением отправить sms-сообщение на указанный номер для разблокировки; – при разблокировании операционной системы Windows в рабочем каталоге вируса создается файл командного интерпретатора под именем a.bat. В данный файл записывается код для удаления оригинального файла вируса и самого файла командного интерпретатора. Затем файл a.bat запускается на выполнение (кстати, этот вирус «склонен к самоубийству»: через 2 часа после запуска он делает себе «харакири», то есть самоуничтожается, если в течение 2-х часов код разблокировки не введен). Как разблокировать Windows Для ручной разблокировки Windows, заблокированной вирусом Trojan.Winlock, вы можете воспользоваться формой, разработанной специалистами «Доктор Веб»: – в текстовое поле Текст для SMS введите текст sms (с экрана монитора заблокированной системы), нажмите кнопку OK; – в текстовом поле Код активации появится код, который нужно ввести в текстовое поле Ввести полученный код на заблокированной системе. Текст для SMS: Код активации: *** Как удалить вирус вручную Загрузите Windows в так называемой «чистой среде», например, воспользовавшись загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander: – вставьте диск с ERD Commander в лоток CD-ROM, перезагрузите ПК; – во время перезагрузки нажмите Delete для входа в CMOS Setup Utility; – установите загрузку ПК с CD-ROM, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка; – в появившемся меню Мастер восстановления Windows XP выберите Загрузка ERD Commander –> Enter; – внизу появится строка состояния Starting Winternals ERD Commander; – после загрузки драйвера видеокарты в появившемся окне нажмите кнопку Skip Network Configuration; – в окне Welcome to ERD Commander выберите свою ОС –> OK; – когда загрузится Рабочий Стол, дважды щелкните значок My Computer; – в окне ERD Commander Explorer раскройте диск, на котором установлена ОС (как правило, C:\); – удалите оригинальный файл вируса, как правило, он расположен во временном каталоге текущего пользователя Windows – %Temp%\<rnd>.tmp (может иметь атрибуты Скрытый, Системный, Только чтение); – закройте окно ERD Commander Explorer; – нажмите Start –> Administrative Tools –> RegEdit; – в окне ERD Commander Registry Editor найдите раздел [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]; – исправьте значение строкового REG_SZ-параметра Userinit на C:\WINDOWS\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то <буква_диска>:\Windows\system32\userinit.exe,). Вирус устанавливает значение этого параметра %Temp%\<rnd>.tmp; – в этом же разделе исправьте (при необходимости) значение строкового REG_SZ-параметра Shell на Explorer.exe; – закройте окно ERD Commander Registry Editor; – нажмите Start –> Log Off –> Restart –> OK; – во время перезагрузки нажмите Delete для входа в CMOS Setup Utility; – установите загрузку ПК с винчестера, нажмите F10, санкционируйте сделанные изменения, начнется перезагрузка; – загрузите Windows в обычном режиме; – проверьте систему антивирусом со свежими базами. Примечания 1. Внимание! Не поддавайтесь на уловки вирусописателей, – не отправляйте sms по указанному номеру, не дарите деньги вымогателям, создавшим вирус. 2. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами. Уважаемые читатели моих статей и пользователи сайта, я не беру с вас денег за информацию, не прошу вас об отправках смс, бесплатно и бескорыстно в каждой теме помогаю вам бороться с вирусами и прочей нечестью. Помогите и вы мне. Оставьте, пожалуйста, отзыв на данном сайте http://www.gidbelgorod.ru/rubric/firm/id/1013/ptype/section/pid/322 или просто нажмите тут. Данная ссылка не является вирусом, но если вы сомневаетесь, проверить ее можно на сайте доктора веба. Заранее спасибо за отзывы, это очень поможет мне в дальнейшем развитии. Источник: http://ipsyedinmk.ru/publ/2-1-0-257 | |

Категория: Статьи | Добавил: ipsyedinmk (28.05.2009)

| |

| Просмотров: 22636 | Комментарии: 4 |

| Всего комментариев: 4 | |||||

| |||||